俗稱踩點

蒐集蛛絲馬跡與網路勘查,又稱足跡探測

主要目的在於取得人員與群組的名稱、系統資訊

Domain name

Internal domain names

Network blocks

IP addresses of the reachable systems

Rogue websites / private websites

TCP and UDP services running

Access control mechanisms and ACL’S

Networking protocols

VPN Points

IDSes running

Analog/digital telephone numbers

Authentication mechanisms

System enumeration

…

User and group names

System banners

Routing tables

SNMP information

System architecture

Remote system type

System names

Passwords

…

Employee details

Organization’s website

Company directory

Location details

Address and phone numbers

Comments in HTML source code

Security policies implemented

Web server links relevant to the organization

Background of the organization

News articles

Press releases

…

(1) 搜尋內容會保留暫存頁面

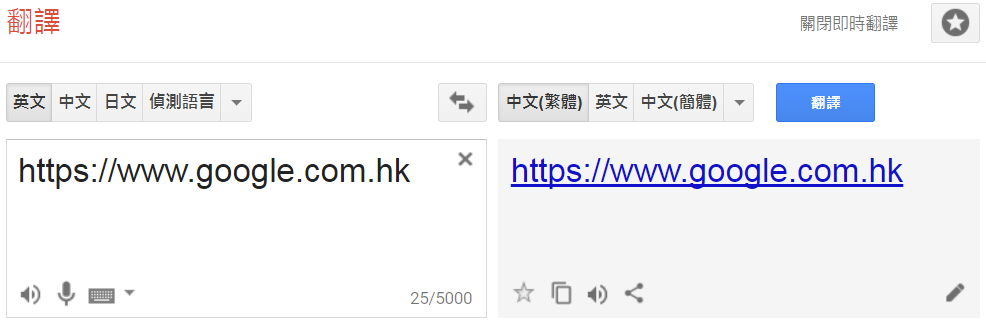

(2) 使用轉址工具頁面

如Google翻譯或其他網頁Plugin工具…

可以不用直接連線至該網站,而對網站做出資訊蒐集的動作…

(3) 使用搜尋工具的自動填入功能

(4) 快取或歷史爬蟲記錄頁面

可以參考 Howard 大大的「[爬蟲始終來自於墮性](https://ithelp.ithome.com.tw/users/20107159/ironman/1325」系列文 XD

這裡就不示範惹 =3=+

(5) DomainName混淆或仿造

(1) 目標藍圖

Google 地圖的隱私權問題、辦公大樓的地圖規劃、針對銀行金庫的地形探測…

(2) 求職網站

公司位置、公司產業、公司負責人、聯絡窗口的E-Mail…

//以勒索軟體為例,可以寄給誰?用誰的名義?可以要求多少贖金?

公司徵求資訊工程師時的需求內容及官方網站,進一步資訊搜尋網站可利用資訊漏洞…

//資料庫架構、程式語言、軟硬體佈署、資訊部門佈署

(3) 社交網站

易於利用於網拍詐騙及人肉搜索、網路謠言及病毒傳播…

(4) 社交工程

以取得信任的方式,騙取不應有的權限,取代認同的權限行為…

- 垃圾翻找(Dumpster Diving)

- 偷窺強記(Shoulder Surfing)

- 尾隨(Piggybacking/Tailgating):跟著前人腳步進門,離開電腦時會將電腦登出。

- 小豬背進門(Piggybacking):欺騙內部人開門或借帳號給人家用…

光社交工程我可以講三個小時… XDDDDD

(5) 爬蟲進階

鎖定目標後還能以爬蟲的方式去建立 Alert Services,定期通知更新內容。

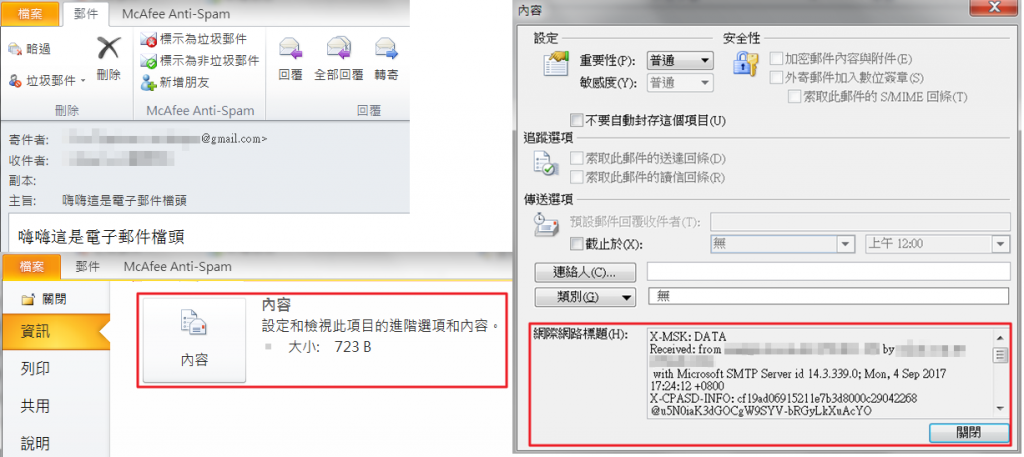

(1) 帳號是否存在 (SMTP)

(2) Domain Name (whois)

(3) 收發E-Mail頻率

(4) 以社交工程發送惡意連結

(4) 觀察使用者習慣,取得更高權限

檔頭可以顯示出寄出時間、寄件人、收件人、收件時間跟寄信 SMTP 的路徑…

更詳細的教學說明可以看這兒:資安文章-電子郵件標頭解析

簡稱「CI」,就是所謂的「商業競爭市場分析」,代表花錢找第三方就對了! =v=+++

收集使用者行為的資料分析,針對市場區隔及目標客群的大數據分析。

EDGAR Database:美國官方單位的公開資源觀察網站

Web-stat、Alexa、Monitis:網路流量分析網站

(1) 不要將機敏資訊輕易的公開在網路上

(2) 設定嚴謹的存取權限

(3) 加上加密機制及驗證機制

(4) 待其他前輩補充

先這樣 =3=+++